Bir ağ içerisinde güvenliği sağlayabilmek için öncelikle ağ yapısına hakim olmak ve ağ tehditlerini tanımlamak gerekmektedir. Saldırganların hedefleri arasında verileri olduğu gibi bırakarak hassas bilgileri izlemek veya kopyalayarak çalmak ya da erişim sağladıkları verileri silerek, şifreleyerek veya başka şekilde zarar vererek verinin temel yapısını değiştirmeleri, elde ettikleri bilgiler doğrultusunda fidye istemeleri gibi durumlar bulunmaktadır. Ağ tehditleri temelde 2 parçadan oluşmaktadır. Bunlar;

- Donanımsal Tehditler: Ağ cihazlarına veya ağ cihazlarının bulunduğu alanlara fiziksel hasar vermek. Ağ donanımlarına verilecek olan fiziksel hasarlar, ağ içerisinde iletişimin kopmasına veya cihazlara direkt bağlantı sağlayarak veri kaybına sebebiyet verilebilir.

Ağ cihazlarının bulunduğu ortamların aşırı sıcak veya nemli olması elektronik aksamların hasar görmesine ve cihazların devre dışı kalmasını sağlamaktadır. Benzer şekilde gerilim seviyelerinde yaşanacak dalgalanmalar, voltaj kesintileri, gerilim yükselmeleri gibi durumlar donanımların hasar görmesine ve cihazların devre dışı kalmasını sağlamaktadır.

Ağ cihazlarının bağlantıları için uygulanmış olan kötü kablolama, kablolarda oluşan yıpranmalar, bakımsız veya tozlu kabinet ortamları veya kabloların etiketlenmemiş olması gibi durumlar ise ağ cihazlarının erişimlerinin kesilmesine sebep olmaktadır. Yeni bir kurulum veya montaj aşamasında oldukça sık görülmektedir. Bu tür durumlar sorun tespitini zorlaştırmakta, veri kesintisine sebebiyet vermekte ve ekiplerin fazla mesai harcamasına sebebiyet vermektedir.

- Sanal Tehditler: Ağ cihazlarının sanal olarak etkileneceği tehditler arasında siber saldırılar, yazılım açıkları veya amacı kötüye kullanım bulunmaktadır.

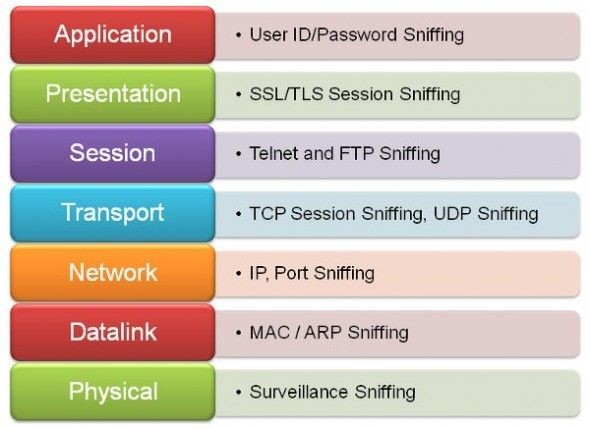

Günümüzde saldırıların en büyük hedefi ağ sistemine dahil olmuş kullanıcıları veya ağ yöneticilerini hedef almaktadır. Malware ya da Spyware olarak bilinen zararlı ya da casus yazılımlar, ağ katmanlarını ve kullanıcıları hedef alarak sistemler üzerinden veri sızıntısı yapabilmeyi hedeflemektedir. Ayrıca ağ iletişiminin temel çalışma prensibini sağlayan OSI katmanları üzerinden sanal tehditler incelenmek istenilir ise her katman kendi özelinde ele alınarak incelenebilir.

- Oltalama Atakları: Saldırgan tarafından kullanıcılara, hediye kazandınız, çekilişe katılma, hizmet teklifi veya parola değişikliği gibi mesaj veya elektronik posta aracılığıyla gönderilerek gerçekleştirilir. Bu tür saldırılarda ilgili adresler gerçek veya resmi bir kurumdan geliyormuş gibi görünmektedir. Saldırganın amacı sahte adresin, sahte kaynağın veya sahte mesaj iletisinin fark edilmemesini sağlayarak kullanıcıların sistem adresleri, kullanıcı adı/parolası, hesap numarası, kredi kartı bilgisi gibi kişisel bilgilerini ele geçirmektedir. Günümüzde özellikle sosyal medya üzerinden sık olarak gerçekleştirilen bir dolandırıcılık türü olarak da bilinmektedir. Kullanıcıların bilinçlendirilmesi, kişisel verilerin paylaşılmaması, güvenilirliğinden emin olunmayan adreslerden gelen mesajların açılmaması veya bu tür iletilerin dikkate alınmaması ilgili atakların başarısız sonuçlanmasını sağlamaktadır. İletilen mesaj içerisinde bulunan hiçbir adrese erişim sağlanmamalı ve ağ güvenliği ekipleri tarafından bilinmeyen veya şüpheli görünen adreslerin Spam olarak tanımlanması ve ilgili ağ güvenlik cihazları tarafından, ağ yönetim ekibi gözetiminde incelenmesi gerekmektedir.

Katman 7 kullanıcıların veya uygulamaların hedef alındığı noktalardan biridir.

- Arabellek Taşması Atakları: Önbellek, kullanıcıdan veriler alınırken ilgili işlem yapılmadan önce verilerin bekletildiği alandır. Saldırganın belirlenen önbellek alanından daha büyük veriler girilmesini sağlayarak yapmış olduğu atak türüdür. Belleğin taşması ile birlikte bellek üzerinde tututlan tüm veriler bu durumdan etkilenmekte ve iletişim kopukluğu yaşanmaktadır. Arabellekteki orijinal veriler, işlemin bir sonraki aşamasına geçişine engel olmakta ve sistemin çalışmasına mani olmaktadır. Ayrıca araya kodlar yerleştirilerek sisteme zarar verilebilir veya sistemde yetkili bir kullanıcı olarak giriş yapılabilir.

- SQL Enjeksiyon Atakları: SQL enjeksiyonu, veri tabanına dayalı uygulamalara saldırmak için SQL sorgularına dışarıdan müdahale ederek uygulanan bir atak tekniğidir. Atak sonucunda saldırı yapılan uygulamanın ilgili veritabanına yaptığı sorgulara müdahale etmesine olanak tanınmış olunur. Saldırgan, ağ içerisinde atak yapılan uygulamayı kullanan kullanıcılara ait verilere veya uygulamanın erişebilir olduğu diğer tüm verilere erişmeyi hedeflemektedir.

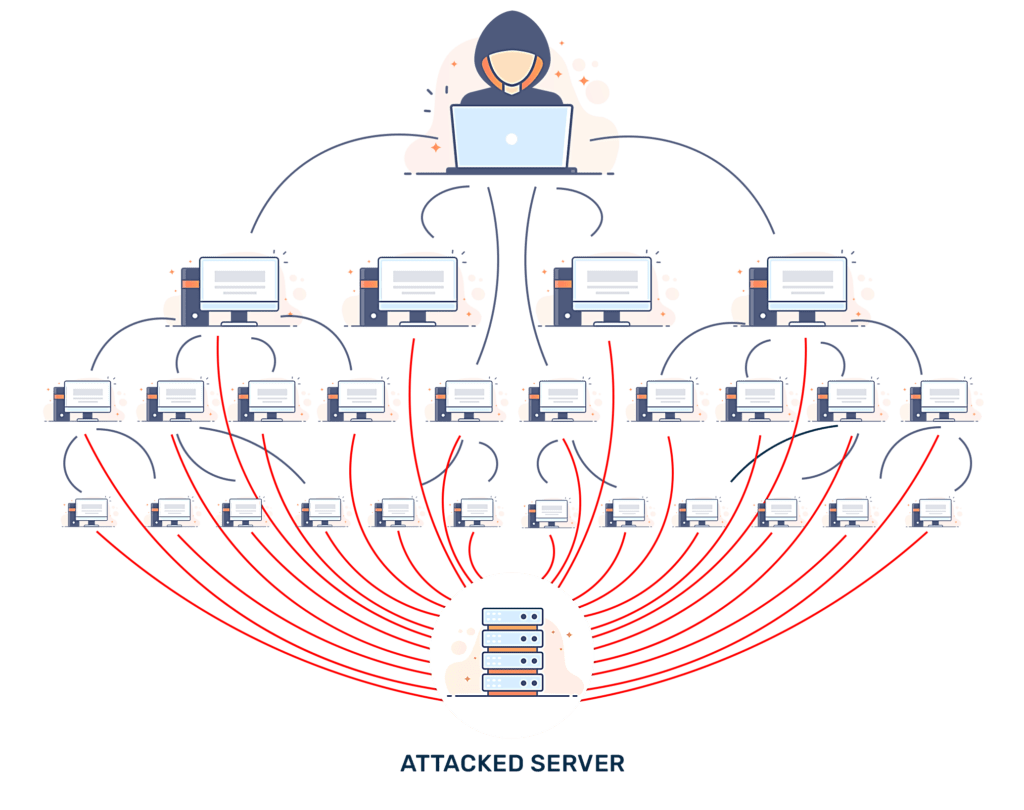

- DDoS Atakları: Katman 7 üzerinde gerçekleştirilen en popüler DDoS ataklarından biri HTTP flood olarak tanımlanabilir. Bu saldırının web sayfasında oluşturduğu davranış, aynı anda birden fazla bilgisayarda sürekli olarak HTTP isteği oluşturarak sunucuyu doldurmayı ve hizmet reddine sebep olmayı hedeflemektedir. Böylelikle bir kuruluşun web sitesine veya atak gerçekleştirilen ilgili kaynaklarına erişimi zorlandırmak, kesmek ve yavaşlatmak amaçlanır. Atak gerçekleştirilirken birbirinden uzakta bulunan ve zombi adı verilen binlerce bilgisayar kullanılmaktadır. Bu zombi bilgisayarların bulunduğu sanal ağa ‘botnet’ adı verilmektedir.

- Zero Day Atakları: Uygulamalar ya da sistemler üzerinde daha önceden bilinmeyen veya tespit edilmemiş ancak ciddi saldırılara yol açacak zafiyetler barındıran yazılım/donanım kusurları üzerinden gerçekleştirilen saldırılardır. Üreticilerin güncelleme ile açıkları yamalamasına fırsat vermeden ve çoğunlukla saldırı gerçekleşene kadar tespit edilmesi zor olan atak türüdür. Böylece saldırganlar güvenlik açıklarını tespit ederek bu durumdan yararlanır ve ağ yöneticileri önlem alana dek veri sızıntısı yapabilmektedir.

Katman 6 üzerinde gerçekleştirilen ataklar oturum ile uygulama arasındaki teknolojileri hedef almaktadır. Veri iletişiminin şifrelenmesi ve şifresinin çözülmesi de sunum katmanında gerçekleştirilir.

- XSS Atakları: Çapraz sorgu atakları olarak da bilinmektedir. Kullanıcı cihazlarında web tarayıcısı üzerinden zarar verecek bir kod ekleme saldırısı olarak ifade edilmektedir. Saldırgan tarafından oluşturulan kötü niyetli URL aracılığı ile ilgili adrese erişim sağlanması durumunda komut dosyası dillerinin (VBScript, JavaScript, vb.) kullanıcının web tarayıcısında yürütülmesine neden olmaktadır. SQL enjeksiyonları gibi diğer saldırı türlerinin aksine XSS saldırısında uygulama doğrudan hedef alınmamaktadır. Kullanıcının ziyaret etmiş olduğu reklam içeren web sitelerinde, e-posta içeriklerinde, saldırgan tarafından gönderilen linklerde ve bu URL içerisine yerleştirilen sahte formlarda, kötü amaçlı komut dosyalarında karşımıza çıkmaktadır. Kullanıcı eğer ilgili uygulama içerisinde ayrıcalıklı bir erişim veya yetki sahibi ise saldırgan uygulamanın tüm işlevselliği ve uygulamada bulunan veriler üzerinde tam kontrol sahibi olmaktadır. Tarayıcı üzerinde tutulan bir çok kayıtlı bilgi sebebiyle, cookie verilerini çalma, oturum bilgilerine sahip olma, sayfanın içinde başka sayfaya yönlendirme gibi işlemler ile veri sızıntısına olanak tanımaktadır. XSS ataklarının birden fazla türü bulunmaktadır. Bilinen en yaygın önleme yöntemi ise CSP uygulanmasıdır. Böylelikle CSP ile XSS ve bazı saldırı çeşitleri algılanmakta ve azaltılmasına destek olunmaktadır.

- Şifre Çözümleme Atakları: İlgili atak türü genellikle özel bir şifreleme kırma yazılımı kullanılarak ağ şifrelerinin çözülmesinin sağlanması ile uygulanmaktadır. Şifreleme algoritmasının keşfedilmesi ile birlikte hangi algoritmanın çözümleneceğine dair saldırı yapılmaktadır. Birbirinden farklı yöntemler ile sahte şifrelenmiş mesajların ağa eklenmesi, doğru şifrelemenin tespiti için kullanılabilir. Böylece şifresi çözümlenen paketlerin içeriğine dair detaylayara ulaşmak ve veri sızıntısı yapılabilmesi kolaylaşmaktadır. En sık kullanılan engelleme yöntemleri ise WEP veya WPA2 gibi güvenlik protokolleri kullanılarak dinamik yapıda şifreleme zinciri oluşturulmasını sağlamaktır.

Katman 5 üzerinde gerçekleştirilen ataklarda iletişim oturumunun kendisi hedef alınmaktadır.

- Man in the Middle Atakları: Saldırganın iletişimi kuran kaynak ve hedef arasına konuşlanması ile gerçekleştirilmektedir. İletişim doğrudan kaynaktan hedefe giderken araya giren saldırgan üzerinden veri iletimi sağlanmaktadır. Bu atakların zor keşfedilmesinin sebebi ile kaynak ile hedef arasındaki iletişimin bozulmadan, oturumun sürekliliği devam edecek şekilde sağlanıyor olmasıdır. İletilen veriler değiştirilebilir veya iletişimin olmadığı anlarda uç nokta iyi şekilde taklit edilerek veri sızıntısı yaşanması sağlanmaktadır.

- Erişim Kontrolü Atakları: İletişimin sağlandığı oturum üzerinde kullanıcının ya da ağ yöneticisinin yetkilerine bağlı olarak veya kullanılan uygulamanın altyapısına bağlı olarak yapılan atak türüdür. Yetkisiz ya da güvenilmeyen kaynaklardan API erişimlerine izin verilmesi, sistem erişimleri için kullanılan veya kullanıcıların zayıf parola tercihi, oturum içerisinde dosya transferlerinin güvensiz oturumlar üzerinde gerçekleştirilmesi, oturumların cleartext olarak kayıt altında tutulması, sistemler üzerindeki denetim eksikliği veya sıkı olmayan kullanıcı/ağ yöneticisi yetkilendirmeleri bu tür atakların yapılmasına olanak tanımaktadır. Böylece verilerin yetkisiz olarak ifşa edilmesine, değiştirilmesine veya tüm verilerin imha edilmesine olanak tanınmaktadır. Oturumlarda erişimin yalnızca belirli yetenekler, roller veya kullanıcılar için verilerek, uygulama üzerindeki iletişimin şifreli olarak uygulanması bu atakların önlenmesini sağlayabilmektedir. Örnek vermek gerekirse telnet protokolü yerine SSH protokolünün tercih edilmesi ve sisteme erişim sağlayacak kullanıcıya kısıtlı yetkilendirmelerin uygulanması önlem olarak örnek gösterilebilir.

Katman 4 üzerinde gerçekleştirilen ataklar protokol veya port bazlı hedef alınmaktadır.

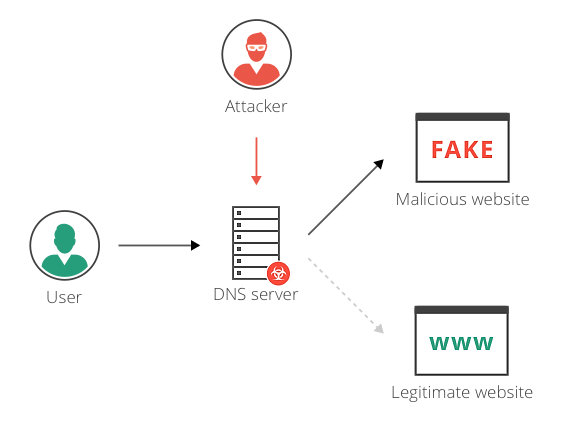

- DNS Zehirleme Atakları: Cihazların DNS isteklerini depolayan bir DNS önbelleği bulunur. En son istek gönderilen web adresleri veya sunucuların IP adresi TTL süreleri sona erene dek burada saklanır, temel amaç sorgulara çok daha hızlı yanıt vermektedir. Bu saldırılarda, saldırganlar kullanıcıların yaptığı DNS sorgularına farklı domain adı veya IP adresi ile dönüş yaparak orijinalinden farklı bir adrese yönlendirilmesine olanak tanımaktadır.

- Port Tarama Atakları: Saldırganların ağ üzerindeki açıkları keşfedebilmeleri için kullanılan yaygın bir atak çeşidi olarak bilinmektedir. Aktif olarak cihazların veya kullanıcıların sistemlere erişimleri için kullandığı portların tespit edilmesini sağlamaktadır. Tespit edilen portların sahip olduğu protokol veya uygulamaların açıkları üzerinden zafiyetler hedef alınmaktadır. Bu taramaları gerçekleştirebilen Nmap en sık kullanılan port tarama araçlarındandır.

Katman 3 üzerinde gerçekleştirilen ataklar IP adresi ve yönlendirmeleri hedef alınarak gerçekleştirilmektedir.

- DDoS Atakları: Katman 7 üzerinde gerçekleştirilen en popüler DDoS ataklarından biri ICMP flood olarak tanımlanabilir. Bu saldırının web sayfasında oluşturduğu davranış, aynı anda birden fazla bilgisayarda sürekli olarak ping isteği oluşturarak sunucuyu doldurmayı ve hizmet reddine sebep olmayı hedeflemektedir. Böylelikle ilgili kaynaklarına erişimi zorlandırmak, kesmek ve yavaşlatmak amaçlanır. Atak gerçekleştirilirken birbirinden uzakta bulunan ve zombi adı verilen binlerce bilgisayar kullanılmaktadır. Bu zombi bilgisayarların bulunduğu sanal ağa ‘botnet’ adı verilmektedir.

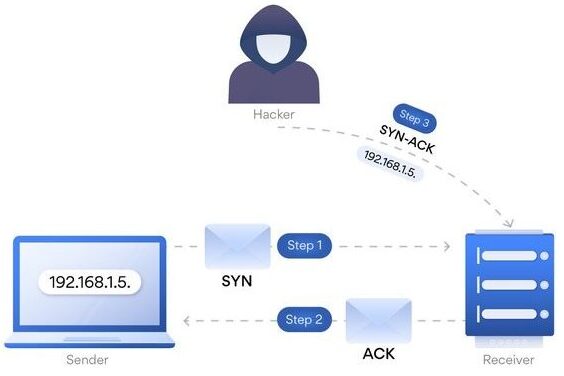

- IP Spoofing Atakları: Man in the Middle atağına benzer olarak saldırganın araya girerek kendisini kullanıcı gibi gösterdiği ve iletişim sırasında kullanıcının gönderdiği paketlerin yanıtlarını kendi üzerine alması ile sağlamış olduğu atak türüdür. Kaynak hedefe paket gönderdikten sonra kendi IP adresini kaynak IP gibi göstererek ağ üzerinden yanıt olarak dönen paketleri yakalama ve okuma imkanı bulmaktadır. Bu tür durumlarda trafik açık olarak yakalanabileceği gibi veri kaybı da yüksek oranda olmaktadır. Söz konusu atak internet üzerinden yapıldığında saldırgan, TCP doğrulamasının üçüncü aşamasına başlamadan önce el sıkışmasını durdurur. Bunu, protokoldeki boşlukları kullanarak gerçekleştirmektedir. Durdurma işleminden sonra saldırgan, sahte IP adresini içeren sahte bir onay gönderir. Alıcı, gerçek göndericiyle bağlı olduğunu düşünerek veri aktarımını sağlamaya başladığında sahte bir IP ile eşleşmiş olduğunu fark etmemektedir ve veri kaybına sebebiyet vermektedir.

Saldırıların en zayıf noktası Katman 2 olarak tanımlanmaktadır. Katman 2 üzerinde gerçekleştirilebilecek ataklardan bazıları fikir vermesi açısından aşağıda özetlenmiştir.

- MAC Tablosu Atakları: Ağ cihazına saniyede binlerce MAC isteği göndererek MAC tablosu doldurulabilir. MAC Tablosu günümüzde kullanılan switchler üzerinde 8000 MAC adres kaydı tutabilmektedir, tablonun dolması durumunda FIFO algoritması çalışır ve ilk yazılmış olan adresler silinerek yeni kayıtlar üzerine yazılmaktadır. Böylece bu saldırı yöntemi ile gerçek kullanıcıların sahip olduğu MAC adresleri, tablodan silinerek erişimlerin kesilmesi sağlanır.

- VLAN Atakları: Dinamik Trunking Protoklü (DTP) etkinleştirilip taklit edilerek switchlere gönderilen veri ile farklı VLAN’lar arasında atlama yapılmasına veya herhangi bir VLAN’a trafik gönderilebilir hale getirilmesidir. DTP, switchler arasında paylaşılan DTP mesajı ile, bağlı oldukları portu Trunk portu olarak yapılandırmasını sağlayan bir protokoldür. Başka bir VLAN atağı ile ise VLAN paket başlığına çift VLAN etiketi eklenerek, ilk paket başlığının gönderim aşamasında çıkartılıp broadcast yayın yapıldığı an ikinci paket başlığının sahip olduğu etikete ulaşılabilmesi sağlanır.

- DHCP Atakları: Eğer DHCP bulunan bir ağ yapısında Starvation atağı kullanılıyorsa bu atak DHCP sunucusuna doğru yapılmaktadır. Böylece hedef alınan ağdaki cihazlar, yoğun istekler karşısında meşgul duruma gelen DHCP sunucuna ait havuzda bulunan kaynakları kullanılamaz hale gelmektedir. Kullanıcıları ağa bağlamak için bir DoS atağı oluşturur. Eğer Spoofing atağı kullanılıyorsa cihazlara sahte IP-DeftaultGW-Server adresleri paylaşılarak kullanıcıların sahte sunucuya yönlenmesi sağlanmaktadır. Bu durumda saldırgan, kendi makinesini varsayılan ağ geçidi olarak ayarlayıp trafiği izleyebilmektedir. DHCP Snooping ile güvenilir portlar ve güvenilir DHCP sunucusunun kaynak adresi belirtilerek bu atakların önüne geçebilmek çoğu durum için mümkündür.

- ARP Atakları: Man in the Middle veya IP Spoofing saldırılarında yaşandığı gibi kullanıcının kendisini bir ARP kaynağı gibi gösterebildiği, ARP tablosuna direkt saldırı yapabildiği veya hedef olarak belirtebileceği birden çok ARP saldırı türü bulunmaktadır. Saldırgan tarafından paketlerin iletileceği hedef IP adresi kendisiymiş gibi kullanılarak, kullanıcıların MAC adresini bulmak için sürekli olarak ARP isteği gönderilerek yapılmaktadır. Böylece ağdaki tüm ARP istekleri saldırgana iletilmektedir. MAC tablosu atağına benzer bir senaryo yaşanmaktadır. Saldırgan gerçek hedef ile kullanıcının arasına girerek kendisini gerçek hedef gibi göstermektedir ve ARP kaydı sonrası verilere erişebilmektedir. Port Security veya Dynamic ARP Inspection yapılarak ARP ataklarının önlenmesi sağlanabilmektedir.

- STP Atakları: Topolojide yapılan bir değişiklik ile STP önceliklerine müdahale edilir ve STP aktif olması sebebiyle tüm trafik yönü saldırgan tarafından değiştirilebilir ve veriler yakalanabilir.

- CDP Atakları: CDP mesajları ağ ile ilgili detaylı bilgilerin tamamını içermektedir (NativeVLAN, IP bilgileri, IOS sürümü vs). Böylece sınırlandırılmamış veya şifrelenmemiş CDP mesajlarının ele geçirilmesi yapılacak olan atakların belirlenmesi konusunda kolaylık sağlamaktadır.

Katman 1 üzerinde gerçekleştirilen ataklar genellikle fiziksel ortamları hedef almaktadır.

- Trafik Dinleme Atakları: Kablolu ortamlar için kablo üzerindeki sinyalizasyonun yakalanması veya kablosuz sinyaller gibi fiziksel ortamlar üzerinden iletilen verilerin yakalanması ile gerçekleştirilmektedir. Aynı zamanda WireShark benzeri uygulamaların kurulumu ile trafikteki ham verinin ele geçirilmesi ile trafiğin izlenebilirliğinin sağlanması da bu atak türüne örnek gösterilebilir. Böylelikle paketler çözümlenerek veri sızıntısı gerçekleştirilmektedir.

Ağ güvenliğini sağlamak için öncelikli olarak donanımların bulunduğu fiziksel ortamda şartların uygunluğu ve cihazların fiziksel korumasının sağlanması gerekmektedir. Cihaz korunurluğu ve çalışma şartları uygun olduktan sonra ağ içerisindeki kullanıcılara sağlıklı iletişim kurabilmeleri için eğitim verilmesi gerekmektedir. Uç cihaz olarak tanımlanan bilgisayar, tablet, telefon gibi cihazlar saldırılara her zaman açık noktalar olarak tanımlanmaktadır. Özellikle e-posta ve web gezinmesi sırasında saldırılara müsait durumda olması sebebiyle bilinçli ve tedbirli davranılmalıdır.

Kullanıcıların gözünden kaçan noktalarda Ağ Güvenlik ekiplerinin almış olduğu önlemler ile hem ağ yapısı hem de kullanıcı verileri ataklardan korunabilmektedir. Kullanıcıların uç cihazlarda güvenliğini sağlayan ve en sık kullanılan teknolojiler NAC, SSL ve WSA-WAP kombinasyonları olarak tanımlanabilir.

Berkan

29 Eylül 2023 — 09:53

Elinize sağlık güzel bir araştırma ve derleme olmuş.